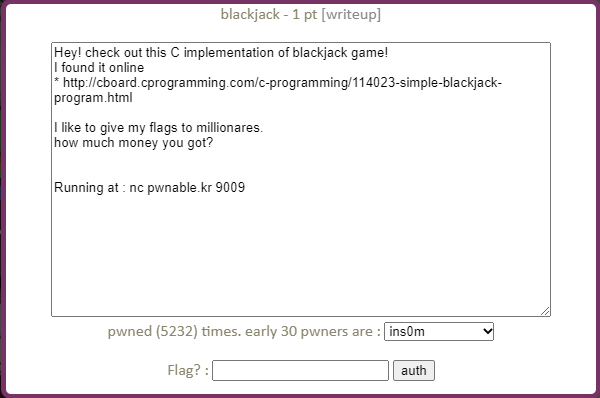

[문제] [풀이] 문제에 주어진 url에 접속해보면 c코드들이 출력된다. https://cboard.cprogramming.com/c-programming/114023-simple-blackjack-program.html Simple Blackjack Program Replies: 10 Last Post: 09-09-2004, 05:48 AM cboard.cprogramming.com int betting() //Asks user amount to bet { printf("\n\nEnter Bet: $"); scanf("%d", &bet); if (bet > cash) //If player tries to bet more money than player has { printf("\nYou cannot b..